《高性能MySQL》读书笔记 把目录全写出来只是单纯为了激励自己,不知道啥时候能全部看完这本书,有点厚。。。。

很多原理性的东西已经在 《数据密集型应用设计》 这本书里看过了,可以先看看这本书

第一章 MySQL架构与历史 MySQL逻辑架构 MySQL逻辑架构

存储引擎架构分为三层,自上而下,分为第一层:连接层;第二层:服务层;第三层:引擎层。

第一层:连接层:

MySQL的最上层是连接服务,引入了线程池的概念,允许多台客户端连接。主要工作是:连接处理、授权认证、安全防护等。

连接层为通过安全认证的接入用户提供线程,同样,在该层上可以实现基于SSL 的安全连接。

第二层:服务层:

服务层用于处理核心服务,如标准的SQL接口、查询解析、SQL优化和统计、全局的和引擎依赖的缓存与缓冲器等等。所有的与存储引擎无关的工作,如过程、函数等,都会在这一层来处理。在该层上,服务器会解析查询并创建相应的内部解析树,并对其完成优化,如确定查询表的顺序,是否利用索引等,最后生成相关的执行操作。如果是SELECT 语句,服务器还会查询内部的缓存。如果缓存空间足够大,这样在解决大量读操作的环境中能够很好的提升系统的性能。

第三层:引擎层:

存储引擎层,存储引擎负责实际的MySQL数据的存储与提取,服务器通过API 与 存储引擎进行通信。不同的存储引擎功能和特性有所不同,这样可以根据实际需要有针对性的使用不同的存储引擎。

锁粒度

可重复读与MVCC

插入:

删除:

更新:

InnoDB采用MVCC来支持高并发,并且实现了四个标准的隔离级别。其默认级别为可重复读,并且通过间隙锁(next-key locking)策略来防止幻读的出现。间隙锁使得InnoDB不仅仅锁定查询涉及的行,还会对索引中的间隙进行锁定,以防止幻影行的插入。

推荐阅读:通过各种简单案例,让你彻底搞懂 MySQL 中的锁机制与 MVCC

LFS比较 Linux From Scratch Version 记录

版本:Linux From Scratch Version 10.1 Published March 1st, 2021

宿主机版本:Ubuntu 21.04

前期准备 1 虚拟机安装

使用vmware创建虚拟机,内存10G 硬盘20G 。 在software&update中修改软件源为阿里源,创建root账户,设置成不锁屏,安装常用的软件(chrome,vscode) 安装中文输入法

经验:

时不时创建虚拟机快照,避免重新来过

安装过程中尽量不跳过(除了下载环节–没有换源),同一个镜像连续安装两次的分辨率都不一样。。。

设置root账号密码时即使报”BAD PASSWORD: The password is shorter than 8 characters “信息仍然可以设成很短的密码

安装fish,更好地敲命令

update是更新软件列表,upgrade是更新软件

安装中文输入法 blog 搜狗输入法Linux版 blog

安装deb包显示依赖未安装可以使用命令安装相关依赖

执行shell文件的方法 blog

1 2 1 chmod u+x hello.sh 后 ./hello.sh执行

2 安装特定版本的内核(放弃) 本来看书中要求宿主机内核版本为3.2,打算将系统内核降到该版本blog ,加入源:deb http://security.ubuntu.com/ubuntu trusty-security main后出现”the following signatures couldn’t be verified because the public key is not avai “问题,使用命令将公钥添加到服务器blog

1 sudo apt-key adv --keyserver keyserver.ubuntu.com --recv-keys 8D5A09DC9B929006

在apt-cache search linux 中并没有找到3.2版本的内核,故在http://kernel.ubuntu.com/~kernel-ppa/mainline/网站上下载3.2版本对应的安装包,安装之后显示缺少module-init-tools,安装完module-init-tools之后修改内核启动顺序。**重启后系统崩溃,只能重装系统 ** ———————————————————-重装系统x1

重新阅读LFS教程这段话我又觉得好像内核版本大于3.2就行,真是白费功夫。。。

There are two ways you can go about this. First, see if your Linux vendor provides a 3.2 or later kernel package . If so,

you may wish to install it.

3 宿主机上安装特定版本的软件

tips:可以先执行version-check.sh脚本,提示缺啥软件就安啥软件,除了gcc g++需要配置一下,/bin/sh需要改一下指向,其他的软件都是直接安装就完事了,没报错的就不安。bison和gawk都自动链接上了,都不用我改

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 bash, version 5.1.4(1)-releasefor Ubuntu) 2.36.1for Ubuntu) 2.36.1) '5.32.1' ;

1 2 3 4 5 6 7 8 9 10

软链接 :

1.软链接,以路径的形式存在。类似于Windows操作系统中的快捷方式

2.软链接可以 跨文件系统 ,硬链接不可以

3.软链接可以对一个不存在的文件名进行链接

4.软链接可以对目录进行链接

硬链接 :

1.硬链接,以文件副本的形式存在。但不占用实际空间。

2.不允许给目录创建硬链接

3.硬链接只有在同一个文件系统中才能创建

1 2 3 4 cp -d /bin/sh /bin/sh_bakln -snf /bin/bash /bin/sh

安装gcc blog

原来 “gcc | 4:10.3.0-1ubuntu1 | http://mirrors.aliyun.com/ubuntu hirsute/main amd64 Packages”是指4-10版本都有,直接运行命令就成了,我还以为只有10.3版本呢。。。

1 2 sudo apt install gcc-9 g++-9

glibc(放弃)

开始想安装2.15版的 参考博客,但实际上是找错了,是redhat系列教程 ,执行以下命令时

1 ../configure --prefix=/usr --disable-profile --enable-add-ons --with-headers=/usr/include --with-binutils=/usr/bi

报错“These critical programs are missing or too old: as ld” ,blog 里面说可以修改configure文件内容,想了想还是算了。故换2.32版本的glibc安装,执行make -j4 命令时报错*/usr/include/linux/errno.h:1:10: fatal error: asm/errno.h: No such file or directory 和 asm/prctl.h No such file or directory*,找了一下发现prctl.h在/usr/include/x86_64-linux-gnu/asm文件夹中,故执行以下命令生成执行该文件夹的软链。

1 ln -s /usr/include/x86_64-linux-gnu/asm /usr/include/asm

然后执行make -j4命令时一大堆输出,最后报一大堆错误

1 2 3 4 5 6 7 8 9 /usr/bin/ld: /usr/lib/gcc/x86_64-linux-gnu/9/libstdc++.so: undefined reference to `fstat64@GLIBC_2.33' /usr/bin/ld: /usr/lib/gcc/x86_64-linux-gnu/9/libstdc++.so: undefined reference to `lstat@GLIBC_2.33' stat @GLIBC_2.33' collect2: error: ld returned 1 exit status make[2]: *** [../Rules:215: /opt/glibc-2.32/build/support/links-dso-program] Error 1 make[2]: Leaving directory ' /opt/glibc-2.32/support' make[1]: *** [Makefile:470: support/others] Error 2 make[1]: Leaving directory ' /opt/glibc-2.32' make: *** [Makefile:9: all] Error 2

懒得找错误原因,直接make install

1 2 3 4 5 make[1]: [Makefile:119: install] Segmentation fault (core dumped) (ignored)"gcc -B/usr/bin/" /usr/bin/perl scripts/test-installation.pl /opt/glibc-2.32/build/'/opt/glibc-2.32'

而后执行啥命令都显示aborted(core dump),本着重启解决一切问题的原则,我重启了系统,而后系统崩溃 —————————————————–重装系统x2

后面发现原来教程就不是ubuntu的。我真傻,真的。祥林嫂.jpg

我用以下命令查看系统glibc版本的时候,发现没有,还以为系统没有glibc呢。看到rpm的时候就应该反应过来的

1 2 3 4 5 6 7

奇怪的vmware

在第二次系统崩溃后,为了拿回虚拟机中的文件,将该虚拟机(虚拟机1)的硬盘挂载到另一个虚拟机(虚拟机2)上,将虚拟机1桌面的文件的文件都移了出来。反正虚拟机1系统都崩溃了,我就删除了这个虚拟机。而后奇怪的点来了,当我将虚拟机1的硬盘移除之后,虚拟机2启动的时候检测不到操作系统,一直从尝试网络引导操作系统,改BIOS选项也没用。没办法,我就试着在虚拟机2中添加了新安装的虚拟机(虚拟机3)的一个硬盘,没想到系统就启动成功了。为了将虚拟机2独立起来,不能一直依赖虚拟机3的硬盘。我保存了虚拟机2的快照。而后虚拟机3显示“父虚拟磁盘在子虚拟磁盘创建之后被修改过。父虚拟磁盘的内容 ID 与子虚拟磁盘中对应的父内容 ID 不匹配” ,在一通操作之后,虚拟机2,虚拟机3全炸裂———————————————————————————————–重装系统x3

措施:

为了将虚拟机2分离出来,直接复制虚拟机2的硬盘文件到另一个文件夹,而后重装系统时指定现有磁盘(由于硬盘上有操作系统了所以并没有真的重装系统)。而后将CD/DVD驱动器都移除了。虚拟机2搞定!

为了修复虚拟机3 “父虚拟磁盘在子虚拟磁盘创建之后被修改过。父虚拟磁盘的内容 ID 与子虚拟磁盘中对应的父内容 ID 不匹配”还有“VMware:无法打开磁盘xxx.vmdk 或者某一个快照所依赖的磁盘”的问题。打开xxx.vmsd(我这里是LFS.vmsd)。记住每个快照对应的vmk文件。纠正这些快照的parentCID和CID,使得当前快照的parentCID等于是一个快照的CID。改完之后转回快照就成功了。

我的这些操作真的憨。。。。

CMU15213 lab地址

datalab 关于位操作,补码,浮点数的,觉得有点无聊,先跳了,我觉得对着抄一抄,能理解就行了,没必要认真研究。Introduction to CSAPP(八):Datalab

bomb 这个实验是通过看汇编代码,找到每个阶段的密码,我觉得设计的挺有趣的。

背景知识:

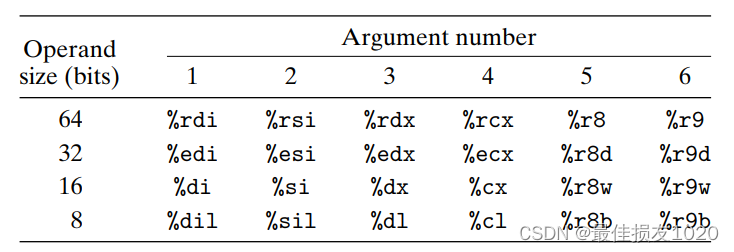

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 objdump -S bomb > bomb.asm break [function_name] or *[address]shift arithmetic right),而SHR是逻辑右移指令(shift logical right)。

学 Win32 汇编[28] - 跳转指令: JMP、JECXZ、JA、JB、JG、JL、JE、JZ、JS、JC、JO、JP 等

AT&T汇编

绝大多数 Linux 程序员以前只接触过DOS/Windows 下的汇编语言,这些汇编代码都是 Intel 风格的。但在 Unix 和 Linux 系统中,更多采用的还是 AT&T 格式,两者在语法格式上有着很大的不同

在 AT&T 汇编格式中,寄存器名要加上 ‘%’ 作为前缀 pushl %eax

在 AT&T 汇编格式中,用 ‘$’ 前缀表示一个立即操作数 pushl $1

目标操作数在源操作数的右边 movl $1,%eax

操作数的字长由操作符的最后一个字母决定 b,w,l

绝对转移和调用指令(jmp/call)的操作数前要加上’*’作为前缀

远程转移指令和远程子调用指令的操作码,在 AT&T 汇编格式中为 “ljmp” 和 “lcall”

内存寻址:section:disp(base, index, scale) ——由于 Linux 工作在保护模式下,用的是 32 位线性地址,所以在计算地址时不用考虑段基址和偏移量,而是采用如下的地址计算方法:

AT&T汇编

金丝雀

GCC在产生的代码中加人了一种栈保护者机制,来检测缓冲区越界。其思想是在栈帧中任何局部缓冲区与栈状态之间存储一个特殊的金丝雀( canary)值面试官不讲武德,居然让我讲讲蠕虫和金丝雀! phase 1:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 /* Hmm... Six phases must be more secure than one phase! */$0x8 ,%rsp$0x402400 ,%esi test %eax,%eax$0x8 ,%rsp

观察strings_not_equal函数,此时函数有两个参数,分别为输入字符串的起始地址与给点字符串的起始地址,可以看给定字符串的起始地址就是0x402400,在gdb中输出该内存地址的字符串。

1 2 (gdb) x/s 0x402400"Border relations with Canada have never been better."

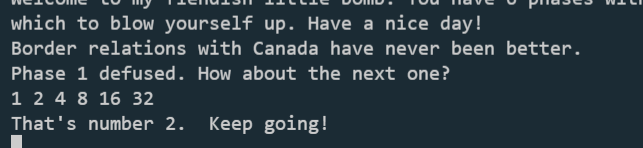

故phase 1的答案为Border relations with Canada have never been better.

phase 2:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 000000000040145c <read_six_numbers>:$0x18 ,%rsp$0x4025c3 ,%esi $0x0 ,%eax$0x5 ,%eax$0x18 ,%rsp

如果以rsi为基准,则六个输入数字的地址分别为rsi + 0 4 8 12 16 20不过我不知道第一个寄存器rdi传的是什么?scanf还需要其他的参数吗?

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 #include <stdio.h> #include <stdlib.h> #include <string.h> int main () int day, year;char weekday[20 ], month[20 ], dtm[100 ];strcpy ( dtm, "Saturday March 25 1989" );sscanf ( dtm, "%s %s %d %d" , weekday, month, &day, &year );printf ("%s %d, %d = %s\n" , month, day, year, weekday );return (0 );

然后回到phase_2函数

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 0000000000400efc <phase_2>:$0x28 ,%rsp$0x1 ,(%rsp) fc mov -0x4(%rbx),%eax $0x4 ,%rbx $0x28 ,%rsp

这代码逻辑用c语言表示就是这样

1 2 3 4 5 6 [0 ] = 1 4 ;while (addr < 24 ){4 ] + [addr - 4 ];4

也就是说6个数字分别是1 2 4 8 16 32phase 3:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 400e65: e8 a6 fc ff ff callq 400b10 <puts@plt>$0x18 ,%rsp$0x4025cf ,%esi $0x0 ,%eaxfc ff ff callq 400bf0 <__isoc99_sscanf@plt>$0x1 ,%eax $0x7 ,0x8(%rsp) $0xcf ,%eax $0x2c3 ,%eax$0x100 ,%eax$0x185 ,%eax$0xce ,%eax$0x2aa ,%eax$0x147 ,%eax$0x0 ,%eax$0x137 ,%eax $0x18 ,%rsp

phase 3最关键的部分便是在jmpq语句,q表示后面操作数为8个字节。按我的理解rax寄存器中应该存储的为字符串的起始地址,也就是num1的地址,但0x402470(,%rax,8)能猜到是0x402470 + num1 * 8,为啥变成了num1的值了呢?

更新: 没看到前面一行mov 0x8(%rsp),%eax,对64位寄存器的低32位赋值会使高32位清零吗?

由于num1 <= 7,故地址也在0x402470 ~ 0x402470 + 7 * 8之间,我也不知道是否大于0,看下面语句使用的为ja,是无符号跳转,觉得应该大于0(实际上就算可以小于0也无所谓,选一个值通过就行)

故输出0x402470 ~ 0x402470 + 7 * 8地址存储的地址

1 2 3 4 5 (gdb) x/8xg 0x402470

选择最简单的num1 = 0,则跳到0x400f7c处,eax = 207,num2 = 207。通过!

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 000000000040100c <phase_4>:$0x18 ,%rsp$0x4025cf ,%esi $0x0 ,%eax$0x2 ,%eax $0xe ,0x8(%rsp) $0xe ,%edx $0x0 ,%esi test %eax,%eax$0x0 ,0xc(%rsp) dd 03 00 00 callq 40143a <explode_bomb>$0x18 ,%rsp$0x8 ,%rsp $0x1f ,%ecx $0x0 ,%eax$0x8 ,%rsp

由于phase 3的经验,我默认对32位寄存器赋值时会使高32位清零,所以rax 与eax等价,rsi与esi等价。从格式字符串可以看出这一关又是两个数,func4是一个有3个32位参数的函数

400fe2和400ff7两次分别拿num1与7对比,要求其大于大于7,小于等于7,否则就再次进入函数func4,也就是说这是一个递归函数,那最简单的值便是7了,直接跳过递归调用过程。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 void func4 (int x,int y,int z) int t=z-y;int k=t>>31 ;1 ;if (k>x)-1 ;func4 (x,y,z);2 t;return ;else 0 ;if (k<x)1 ;func4 (x,y,z);2 *t+1 ;return ;else return ;

CSAPP: Bomb Lab 实验解析 phase 5

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 0000000000401062 <phase_5>:$0x20 ,%rsp$0x6 ,%eax $0xf ,%edx $0x1 ,%rax$0x6 ,%rax dd jne 40108b <phase_5+0x29>$0x0 ,0x16(%rsp) $0x40245e ,%esi test %eax,%eax$0x0 ,%eax $0x20 ,%rsp

这一段理解起来倒并不难,输入一个长度为6的字符串,对字符串的每一个字符(同时也是一个8位整数),取其低四位,设为off,取0x4024b0 + off地址的值。将该值存入堆栈中,最终也得到一个字符串。

1 2 3 (gdb) x /16cb 0x4024b0'm' 97 'a' 100 'd' 117 'u' 105 'i' 101 'e' 114 'r' 115 's' 'n' 102 'f' 111 'o' 116 't' 118 'v' 98 'b' 121 'y' 108 'l'

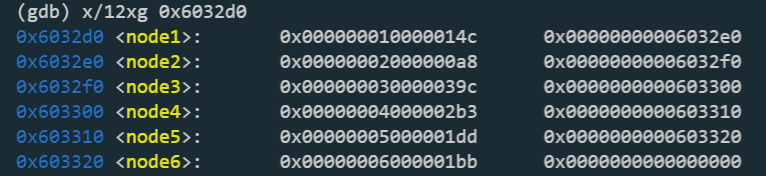

目标字符串为”flyers”,则输入字符串低四位的值依次为9 f e 5 6 7,查看ascii码,选取相应的字符即可。phase 6 我推出来的部分

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 401100: 49 89 e5 mov %rsp,%r13$0x0 ,%r12d$0x1 ,%eax$0x5 ,%eax $0x1 ,%r12dfc 06 cmp $0x6 ,%r12d $0x1 ,%ebx$0x5 ,%ebx $0x4 ,%r13

把jmp语句跳转的语句分割开来比较好看,这段代码中有两层循环,外层循环用以表示6个数字皆小于7,内层循环表示6个数字都不同

1 2 3 4 5 6 7 8 9 10 401153: 48 8d 74 24 18 lea 0x18(%rsp),%rsi$0x7 ,%ecx$0x4 ,%rax

这段代码表示堆栈上的6个数字都替换成了7-x。博客1 和博客2 后,才知道后面是链表排序过程(但我是完全没看出来),按照博客的思路,输出0x6032d0地址的值,按它们的排定顺序得到序列{3 4 5 6 1 2},最后7-x即得到答案{4 3 2 1 6 5}